|

|

| (6 dazwischenliegende Versionen von 3 Benutzern werden nicht angezeigt) |

| Zeile 1: |

Zeile 1: |

| [[CO-Tools]] [[category:Colocation]] {{Entwurf}} | | [[category:Webhosting]][[category:fertig]] |

| | ==IP-Tables allgemein == |

| | IP-Tables ist eine Linux-Firewall. Sie können über das IP-Tables-Menü im DCP eigene Firewall-Regeln erstellen. Diese basieren auf der Syntax von IP-Tables auf der Linux-Konsole. Es werden über das DCP jedoch weder ein Chain-Name noch eine Anweisung (-I oder --insert) angegeben. |

|

| |

|

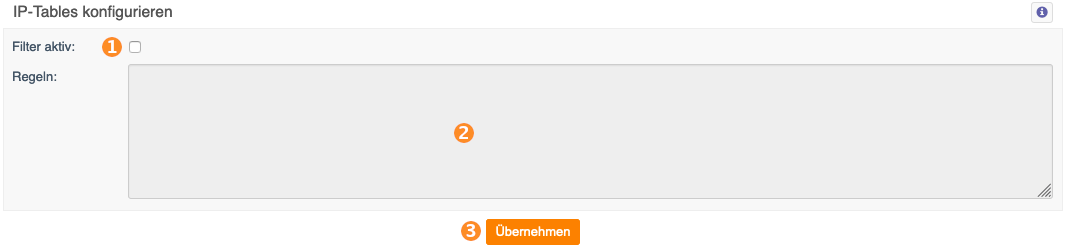

| | ==IP-Tables aktivieren == |

| | [[Datei:IP-Tables konfigurieren.png]] |

|

| |

|

| | # Dieses Kästchen müssen Sie aktivieren, um IPTables-Regeln eingeben zu können. |

| | # Solange die IP-Tables-Regeln nicht aktiv sind, können keine Regeln eingegeben werden oder ggf. bestehende geändert werden. |

| | # Klicken Sie auf "Übernehmen", um die Änderung zu speichern. |

|

| |

|

| <span id="1"></span>

| | Sie erhalten dann die folgende Bestätigung: |

| ===Firewall allgemein ===

| |

|

| |

|

| Mit der Firewall-Funktionalität haben Sie die Möglichkeit, auf Basis von Iptables-Firewallregeln für Ihren Server zu erstellen. Auf diese Weise können Sie den Zugriff aus dem Internet auf Ihren Server oder auch von Ihrem Server aus in das Internet beschränken.

| | [[Datei:Neue Regeln.png]] |

|

| |

|

| <span id="2"></span>

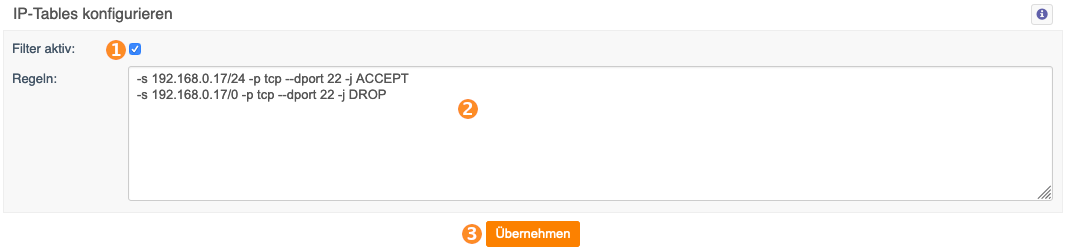

| | ==IP-Tables Regeln anlegen == |

| ===Firewallregelübersicht ===

| | Wenn das Kästchen aktiviert ist können IP-Tables-Regeln eingelesen werden. |

|

| |

|

| Beim Aufruf der Firewalleinstellungen im DCP wird Ihnen eine Übersicht der angelegten und noch frei zur Verfügung stehenden Regeln angezeigt:

| | [[Datei:IP-Tables Regeln anlegen.png]] |

|

| |

|

| [[File:/images/support/tools_firewall_uebersicht.png]]

| | # Hier können Sie sehen, ob die von Ihnen eingetragenen Regeln aktiv sind und sie nach Bedarf aktivieren oder deaktivieren. |

| # "Aktiv" zeigt an, ob eine Regel aktiv ist oder ob der Regelsatz noch zur Verfügung steht. Beachten Sie, dass neue Regeln nur erstellt und im Interface gespeichert werden, wenn der Haken bei 'aktiv' gesetzt ist. Um eine Regel wieder zu deaktivieren, muss lediglich der Haken wieder entfernt werden. Die Regel wird dann gelöscht.

| | # In diesem Feld werden Ihre Regeln eingetragen. Pro Zeile immer eine Regel. Die Regeln werden von oben nach unten abgearbeitet. |

| # Hier können Sie einstellen, ob die Regel nur für ein bestimmtes Verbindungsprotokoll zutreffen soll. Sollte hier nichts ausgewählt werden, wird die Regel auf die Protokolle TCP und UDP angewendet.<br /> | | # Mit "Übernehmen" speichern Sie Ihre Änderungen. |

| Hinweis: UDP ist ein sogenanntes verbindungsloses Protokoll. Das heißt, dass alle Pakete automatisch den Status NEW erhalten. ESTABLISHED und RELATED fallen also weg. Mehr dazu finden Sie unter 'Verbindungsstatus'. Falls Sie ICMP als Protokoll ausgewählen, dürfen keine Angaben für Quell- oder Zielport gemacht werden.

| |

| # Hier geben Sie die IP-Adresse bzw. die Netzadresse der Quelle ein. Für 'alle Hosts' Feld leer lassen oder 0.0.0.0/0 eintragen. | |

| # Geben Sie hier die Netzmaske der Quelle ein. Die Netzmaske wird in CIDR notiert (siehe unten).

| |

| # Geben Sie hier den Quellport an. Sollen alle Ports eingetragen werden, lassen Sie dieses Feld leer. Sie können auch einen Portbereich angeben.

| |

| # Hier geben Sie die IP-Adresse bzw. die Netzadresse des Ziels ein. Für 'alle Hosts' Feld leer lassen oder 0.0.0.0/0 eintragen.

| |

| # Geben Sie hier die Netzmaske des Ziels ein. Die Netzmaske wird in CIDR notiert (siehe unten).

| |

| # Geben Sie hier den Zielport an. Sollen alle Ports eingetragen werden, lassen Sie dieses Feld leer. Sie können auch einen Portbereich angeben.

| |

| # Verbindungsstatus:

| |

| #* NEW:<br />

| |

| #:Trifft zu, wenn eine komplett neue Verbindung aufgebaut wurde, also in beide Richtungen (von der Quelle zum Zielhost und andersherum) noch keine Pakete an die entsprechenden IP-Adressen gesendet wurden.

| |

| #* ESTABLISHED:<br />

| |

| #:Trifft zu, sobald in beide Richtungen Pakete an die entsprechenden IP-Adressen gesendet wurden.

| |

| #* RELATED:<br />

| |

| #:Trifft zu, wenn eine neue Verbindung aufgebaut wird, die auf eine bereits bestehende Verbindung zurückzuführen ist.

| |

| # Aktion:<br />

| |

| #* ACCEPT:<br />

| |

| #:Auf die Regel zutreffende Pakete sind erlaubt und werden durchgelassen.

| |

| #* REJECT:<br />

| |

| #:Auf die Regel zutreffende Pakete werden geblockt und der Server sendet eine entsprechende Antwort zurück.

| |

| #* DROP:<br />

| |

| #:Auf die Regel zutreffende Pakete werden geblockt und verworfen, ohne dass der Server eine Antwort zurücksendet.

| |

| # Über den Button "Löschen" werden alle Regeln auf einmal gelöscht.

| |

| # Mit "Übernehmen" werden Ihre Änderungen gespeichert. | |

| | |

| <span id="3"></span>

| |

| | |

| ===Netzmasken ===

| |

| | |

| {|

| |

| | Anzahl IP-Adressen

| |

| | Netzmaske

| |

| | CIDR

| |

| |-

| |

| | 1

| |

| | 255.255.255.255

| |

| | /32

| |

| |-

| |

| | 2

| |

| | 255.255.255.254

| |

| | /31

| |

| |-

| |

| | 4

| |

| | 255.255.255.252

| |

| | /30

| |

| |-

| |

| | 8

| |

| | 255.255.255.248

| |

| | /29

| |

| |-

| |

| | 16

| |

| | 255.255.255.240

| |

| | /28

| |

| |-

| |

| | 32

| |

| | 255.255.255.224

| |

| | /27

| |

| |-

| |

| | 64

| |

| | 255.255.255.192

| |

| | /26

| |

| |-

| |

| | 128

| |

| | 255.255.255.128

| |

| | /25

| |

| |-

| |

| | 256

| |

| | 255.255.255.0

| |

| | /24

| |

| |}

| |

| | |

| <span id="4"></span>

| |

| ===Beispiele ===

| |

| | |

| Mit diesem Eintrag würden sämtliche Zugriffe aus dem Adressbereich 192.168.1.0 - 192.168.1.255 auf die IP-Adresse 192.168.2.50 verworfen.

| |

| | |

| [[File:/images/support/tools_firewall_beispiel1.png]]

| |

| | |

| | |

| Durch folgenden Eintrag wird der Zugriff von der IP-Adresse 192.168.1.20 auf den Adressbereich 192.168.2.128 - 192.168.2.255 gesperrt.

| |

| | |

| [[File:/images/support/tools_firewall_beispiel2.png]]

| |